Veel organisaties beschikken weliswaar over adequate IT-security-voorzieningen, maar relevante gegevens worden niet of slechts ten dele bewaart. Ook blijkt de kwaliteit van in systemen vastgelegde gegevens niet altijd toereikend om die gegevens te gebruiken in een onderzoek. Bij de combinatie security en IT spelen de general-IT-controls en de application-controls een belangrijke rol.

· De general-IT-controls worden aangeduid als algemene beheermaatregelen, het fundament van IT-security. Hoewel de bestanddelen van de general-IT-controls in de literatuur niet eenduidig zijn beschreven, maken IT-beheer, (toegangs)beveiliging en continuïteit van de IT-omgeving onderdeel uit van de general-IT-controls.

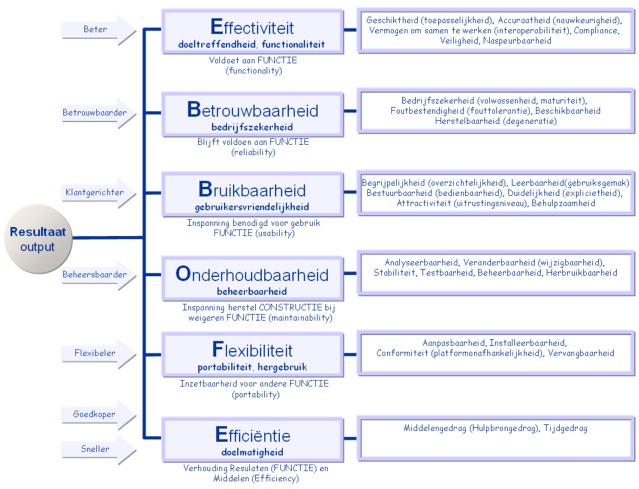

· De application-controls zijn de beheermaatregelen die zijn geïmplementeerd in de geautomatiseerde administratieve systemen van een organisatie. De application-controls zijn van belang voor de kwaliteit (lees: integriteit) van gegevens. In het algemeen wordt de kwaliteit van de IT-security frequent getoetst, bijvoorbeeld tijdens een IT-audit in het kader van de jaarrekeningcontrole.

Uit de praktijk van IT-fraudeonderzoek blijkt dat het eerder niet, dan wel mogelijk is om de voor het onderzoek benodigde gegevens (volledig) te achterhalen en te ontsluiten. Dat probleem doet zich zelfs voor wanneer er sprake is van een positief oordeel over de kwaliteit van de IT-controles.

Forensic Readiness

Ten behoeve van fraudeonderzoek zijn uiteenlopende bronnen van gegevens binnen organisaties voorhanden. Daarbij valt te denken aan e-mailverkeer, gegevens op gegevensdragers, papieren bescheiden, gegevens uit financiële en administratieve systemen en gegevens van communicatiemiddelen, zoals mobiele telefoons en pda’s.

Afhankelijk van het type fraude en de onderzoeksdoelstellingen kunnen gegevens in een onderzoek worden gebruikt. Een adequaat pakket van beheermaatregelen met betrekking tot de IT-security betekent niet automatisch dat ook adequaat onderzoek naar integriteitsschendingen mogelijk is.

Het loont om als organisatie voorbereid te zijn in het geval dat een fraudeonderzoek moet worden ingesteld. Het voorbereid zijn op een dergelijk onderzoek naar een integriteitsincident, wordt ‘forensic-readiness’ genoemd. De relevante aspecten waarmee in een organisatie forensic-readiness kan worden bereikt, bezien vanuit het perspectief van onderzoek naar integriteitsincidenten, zijn onderstaand met een kleine toelichting, weergegeven:

1. Het vaststellen van de processen waarin gegevens worden gegenereerd die noodzakelijk zijn in het geval van onderzoek. Het gaat hierbij om de bedrijfsprocessen die fraudegevoelig zijn. In aansluiting op de eerder besproken cases zou bijvoorbeeld het proces waarbij de betaalbestanden worden verwerkt in aanmerking komen.

2. Het bepalen van de gegevensbronnen van potentieel bewijsmateriaal.

3. Het bepalen van de wijze waarop het potentiële bewijsmateriaal wordt vastgelegd en gearchiveerd. Hierbij spelen kosten-baten overwegingen een rol (denk aan opslagcapaciteit, de tijdsduur dat data opgeslagen moeten zijn, enzovoorts).

4. Het implementeren van beleid om potentieel bewijsmateriaal veilig op te slaan en te gebruiken. Daarbij is het goed om een scenario uit te werken hoe te reageren in het geval dat digitaal bewijs nodig is. Het is van belang dat betrokkenen zo min mogelijk sporen en bewijzen kunnen vernietigen. Binnen veel organisaties is een Incident Response Program geïmplementeerd. Het scenario voor het veiligstellen van bewijs kan hiermee worden geïntegreerd.

5. Het proactief detecteren van mogelijke integriteitsschendingen. Niet alleen het verzamelen van bewijsmateriaal is belangrijk, ook is het zaak een schending tijdig op te sporen. Hiertoe kunnen digitale gegevens worden geanalyseerd en gemonitord, zodat ‘verdachte’ activiteiten in kaart worden gebracht. Technieken voor data-mining (gegevensanalyse) kunnen voor de detectie worden gebruikt.

6. Het opstellen van een procedure waarin criteria zijn opgenomen om te bepalen wanneer een formeel onderzoek wordt ingesteld waarbij gebruik wordt gemaakt van digitaal bewijsmateriaal. Omstandigheden die hierbij een rol zouden kunnen spelen, zijn: omvang van mogelijke schade en reputatieverlies, weten regelgeving (inclusief wanneer een melding aan de toezichthouder plaats moet vinden, mogelijke impact op derden enzovoort.

7. Het creëren en verhogen van ‘bewustzijn of awareness’ bij de medewerkers om te voorkomen dat onzorgvuldig wordt omgegaan met digitaal bewijsmateriaal. Ter illustratie dat awareness zeer relevant is mag het navolgende, welhaast klassieke voorbeeld dienen:

‘Een overijverige systeembeheerder heeft ooit een computer van een medewerker opgestart om op zoek te gaan naar bewijs ter bevestiging van geruchten. Door in te loggen op de computer werd de bewijskracht van de gegevens op de computer sterk verkleind. De desbetreffende medewerker, die bedrijfsgevoelige informatie doorstuurde naar een concurrent, kon nu aanvoeren dat hij niets had misdaan en dat de computer was gemanipuleerd. Anders gezegd, door het ontbreken van een zeker bewustzijn bij de systeembeheerder was bewijsmateriaal besmet geraakt’.

De hier genoemde stappen voor ‘forensic-readiness’ bieden houvast voor aanvullende normen ten aanzien van de IT-security. Niet alleen zal met inachtneming van deze stappen in het geval van integriteitsschending het onderzoek efficiënt en effectief uitgevoerd kunnen worden. Ook krijgt de organisatie zo een krachtig instrument in handen om proactief te zoeken naar integriteitsrisico’s teneinde vroegtijdig in te kunnen grijpen als zwakheden zijn geconstateerd. Daarmee is de onderneming tenminste enigermate voorbereid op fraude!

Doel van de boodschap / samenvatting:

Beheersmaatregelen met betrekking tot de IT-security betekent niet automatisch dat adequaat onderzoek naar integriteitsschendingen of -incidenten mogelijk is. Voor dergelijk onderzoek zijn veel, vaak gedetailleerde gegevens over een langere periode nodig. De eisen van beschikbaarheid en kwaliteit van de (gedetailleerde) digitale gegevens ten behoeve van zo’n onderzoek komen vaak niet aan de orde bij de gebruikelijke toetsing van de IT-security. Ook geldt dat ernstig rekening moet worden gehouden met relevante wet- en regelgeving; spelen privacyaspecten neergelegd in de Wet bescherming persoonsgegevens en instemming van een ondernemingsraad, een belangrijke rol.

Indien u meer informatie wilt over deze dienst, kunt u contact opnemen met ons kantoor in Nieuwegein, telefoon: 030 – 630 4108. U kunt ook het contactformulier invullen, wij zorgen dat u binnen 24 uur door een forensisch edp-auditor wordt teruggebeld.